コラム

ゼロトラストセキュリティモデルとは:構成要素や考え方、注目されている背景を解説

現代の企業は、ますます巧妙化するサイバー攻撃の脅威に直面しています。従来の境界型防御では、これらの脅威への対応が難しくなってきました。その結果、多くの組織がゼロトラストセキュリティモデルに注目しています。

ゼロトラストの基本的な考え方は「何も信頼しない」ことにあります。すべてのアクセスを信頼せず、常に検証することで、情報資産をさまざまなリスクから保護します。この新しいセキュリティモデルは、どのような環境でも安全なネットワークを構築するための鍵とも言えるのです。

そこで、この記事ではゼロトラストセキュリティモデルの構成要素や求められる背景について解説します。情報資産の保護や、さまざまなサイバー攻撃への対策に関心のある方は、ぜひ最後まで記事をご覧ください。

目次

- 1 ゼロトラストとは

- (1)ゼロトラストセキュリティモデルの考え方

- (2)ゼロトラストネットワークとは

- 2 ゼロトラストが注目されている背景

- (1)クラウドサービスの普及

- (2)リモートワークの増加

- (3)デバイスの多様化

- 3 ゼロトラストセキュリティモデルの構成要素:7つの要件とソリューション

- 4 ゼロトラストセキュリティモデルを導入するメリット

- (1)高度な脅威に対する防御力の強化

- (2)データ漏洩リスクの低減

- (3)コンプライアンス要件の遵守

- (4)運用効率の向上

- (5)柔軟な働き方への対応

- 5 ゼロトラストセキュリティモデルの課題と対応策

- (1)アーキテクチャの複雑性

- (2)トラフィックの可視性とパフォーマンスへの影響

- (3)運用負荷

- (4)ベンダーロックイン

- 6 まとめ

1. ゼロトラストとは

ゼロトラストは「何も信頼しない」を理念とする新しいセキュリティ概念です。

従来は「外部は危険、内部は安全」という境界型防御の考えが主流でした。しかし、クラウドサービスの普及やテレワークの増加により、情報資産の所在やアクセス元が常に内部ネットワークであるという境界型防御の前提が崩れ、この方法では情報資産を守ることが困難になっています。

ゼロトラストは、ネットワークの内外を区別せず、すべてのアクセスを検証してリスクを低減します。これにより、情報資産の保護を強化し、柔軟で安全な業務環境の実現が可能です。

次の2つの項目について、さらに詳しく解説します。

- • ゼロトラストセキュリティモデルの考え方

- • ゼロトラストネットワークとは

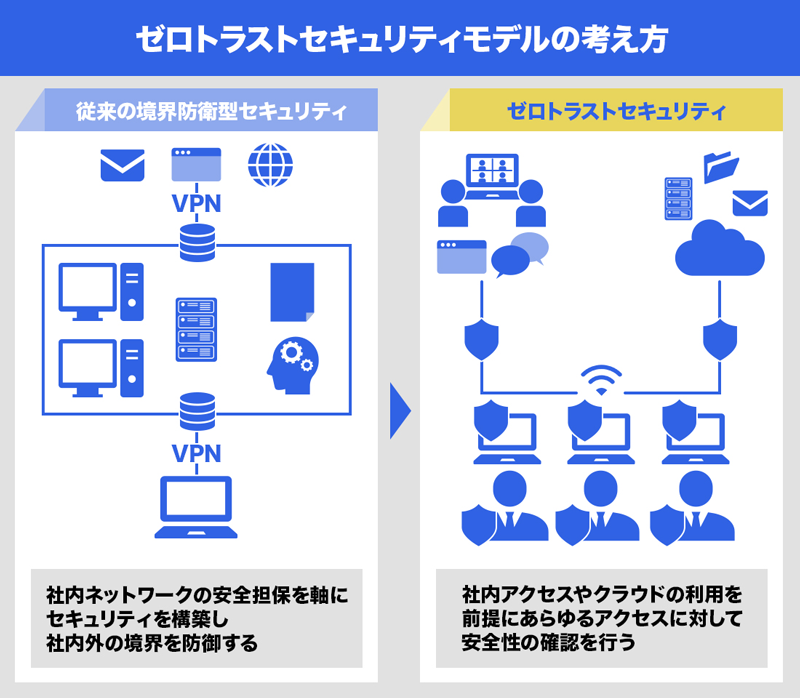

(1)ゼロトラストセキュリティモデルの考え方

ゼロトラストセキュリティモデルは、「何も信頼しない、常に検証する」というゼロトラストの考え方に基づいたセキュリティモデルです。

具体的には、すべてのアクセスに対してユーザーやデバイスの身元を厳密に確認し、リソースへの権限を常に検証します。これにより、情報資産の保護を強化し、柔軟で安全な業務環境を実現します。

また、従来の境界型防御とゼロトラストセキュリティモデルには、次のような違いがあります。

(2)ゼロトラストネットワークとは

ゼロトラストネットワークは、従来の境界型防御では対応しきれない脅威から情報資産を守る、重要なセキュリティ対策です。

従来の境界型防御では、社内ネットワークをファイアウォールやVPNなどで保護することにより、外部からの不正アクセスを防いできました。しかし、近年ではクラウドサービスの普及やBYODの増加・テレワークの進展などにより、社内ネットワークの境界が曖昧化しています。そのため、境界型防御だけでは十分なセキュリティ対策が難しい状況に陥っているのです。

ゼロトラストネットワークは、これらの課題を解決するために設計され、社内外を問わず、すべてのアクセスを常に検証します。「何も信頼しない」という理念のもと、アクセスごとに厳密な検証を行い、情報資産を脅威から守る仕組みです。

2. ゼロトラストが注目されている背景

ゼロトラストが注目されている背景には、日々進化するサイバー攻撃に加えて現代のさまざまなネットワーク環境の変化もあります。

- • クラウドサービスの普及

- • リモートワークの増加

- • デバイスの多様化

ゼロトラストが注目されている3つの背景について、詳しく見ていきましょう。

(1)クラウドサービスの普及

近年、企業でのクラウドサービス利用が急速に拡大しています。SaaS・PaaS・IaaSなどさまざまなサービスを通じ、社外からも情報資産へのアクセスが増えてきました。そのため、従来の境界型防御では十分な対策を講じることが困難になっているのが現状です。

ゼロトラストセキュリティモデルでは、社内外すべてのアクセスを信頼せず常に検証します。ゼロトラストを適用することにより、多様化する業務環境に適応し、より柔軟で強固なセキュリティモデルが実現可能です。

(2)リモートワークの増加

リモートワークの増加で、社員が社外から社内ネットワークや情報資産にアクセスする機会が増えています。コロナ禍や働き方改革がリモートワークを加速させました。

従来の境界型防御では、この新しい働き方に対応する十分な対策が難しくなっています。

ゼロトラストセキュリティモデルでは、アクセス元やデバイスにかかわらず、すべてのユーザーやデバイスを認証・認可します。さらに、通信経路を最適化することで、通信遅延を最小限に抑え、リモートワーク環境における確実な情報セキュリティを実現します。

(3)デバイスの多様化

デバイスの多様化も、ゼロトラストが注目される主な背景のひとつです。スマートフォンやタブレット、IoT機器の普及により、企業の情報資産へのアクセス方法が大きく変化しました。

従来の境界型防御では、多様なデバイスごとに個別のセキュリティ対策が求められるため、管理が複雑化し、運用負荷が増大していました。また、BYOD(従業員所有デバイスの業務利用)を含めたデバイスの一元管理も、従来型では対応が困難です。

ゼロトラストセキュリティモデルでは、デバイスの種類を問わずすべてのアクセスを検証します。 具体的には、次のようなことが行われます。

- • 全てのデバイスを認証・認可

- • デバイスの動作を継続的に監視

- • データを暗号化し、情報漏洩を防止

これらの対策により、多様なデバイスが使用される現在のビジネス環境でも、より強固で柔軟なセキュリティの実現が可能です。

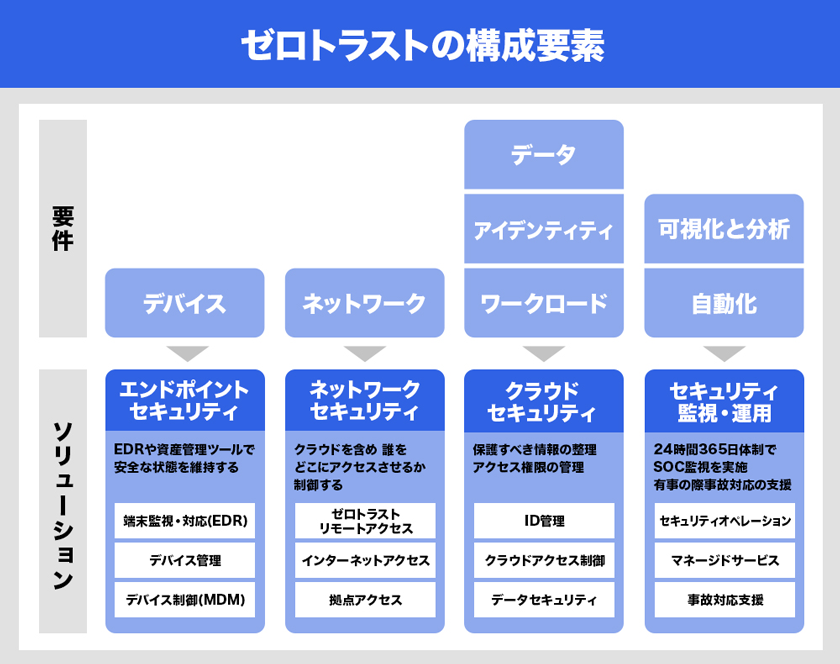

3. ゼロトラストセキュリティモデルの構成要素:7つの要件とソリューション

ゼロトラストセキュリティモデルは、7つの要件とそれに対応するソリューションで構成されており、これらがモデルの設計と実装の基盤となっています。

これらを簡単に説明すると、次のとおりです。

4. ゼロトラストセキュリティモデルを導入するメリット

ゼロトラストセキュリティモデルは、これからのビジネス環境において、さまざまなセキュリティ課題を解決する効果的な手段として注目されています。ここでは、主なメリットを5つご紹介します。

- • 高度な脅威に対する防御力の強化

- • データ漏洩リスクの低減

- • コンプライアンス要件の遵守

- • 運用効率の向上

- • 柔軟な働き方への対応

それぞれ、詳しく見ていきましょう。

(1)高度な脅威に対する防御力の強化

ゼロトラストセキュリティモデルの導入は、高度な脅威に対する防御力を強化します。このモデルは、社内外を問わずすべてのアクセスを検証するため、社内全体のセキュリティレベル向上につながるのです。

具体的には、次のような点で防御力強化が期待できます。

- • クラウドサービスを含む全環境でのセキュリティ対策

- • 承認デバイスのみのアクセス許可

- • 社外ネットワークへのアクセス制限

- • 定期的な認証情報の更新

これらの対策により、サイバー攻撃からのリスク低減が可能になり、より強固なセキュリティモデルを構築できるようになります。

高度な脅威に対して効果的な防御を求める組織にとって、ゼロトラストセキュリティモデルは有効な選択肢のひとつです。

(2)データ漏洩リスクの低減

ゼロトラストセキュリティモデルは、データへのアクセスをきめ細かく制御することで、情報漏洩リスク低減が可能です。

近年、情報漏洩は企業にとって深刻な問題となっています。従来の境界型防御では、社内ネットワークへの不正侵入を防ぐことに焦点が置かれていました。しかし、近年では巧妙なサイバー攻撃や内部不正による情報漏洩が増加しており、従来の対策だけでは十分な保護が難しいのが現状です。

ゼロトラストセキュリティモデルでは、「何も信頼しない」という理念のもとにすべてのネットワークを監視やアクセス制御します。それにより、悪意のある者の攻撃やヒューマンエラーによるデータ漏洩リスクの軽減ができるようになります。

(3)コンプライアンス要件の遵守

ゼロトラストセキュリティモデルは、高度なセキュリティ対策とコンプライアンス要件遵守の両立が可能です。

(4)運用効率の向上

ゼロトラストセキュリティモデルは、セキュリティ運用の自動化を進め、管理業務を効率化します。

従来の境界型防御では、アクセス経路ごとに対策システムが必要で、それらの運用管理に手間がかかることに加え、異なるシステム間でセキュリティポリシーやアクセス管理を一貫して適用することが非常に困難でした。一方、ゼロトラストセキュリティモデルでは、クラウド上で一元管理が可能となり、管理運用業務の効率化が期待できます。

また、ゼロトラストセキュリティモデルでは、アクセス権限を必要最小限に制限し、その都度認証を行うため、不正アクセスや内部不正を防ぐための権限管理プロセスも簡素化することが可能です。これにより、システム担当者が他の業務に注力できる環境が整います。

さらに、ゼロトラストセキュリティモデルでは内部ネットワークも常に「警戒すべき領域」として扱い、リアルタイムで監視するため、侵入したマルウェアなど不審な挙動が検知された場合にも迅速に対応することが可能です。これにより、早期発見と影響の最小化を図ることができます。

(5)柔軟な働き方への対応

ゼロトラストセキュリティモデルでは、アクセス元の場所に依存せずにシステムを利用できるため、テレワークやシェアオフィスなどの多様な働き方の実現にも役立ちます。

従来の境界型防御では、社内外ネットワークを明確に区別し、外部からのアクセスを防ぐことに重点を置いていました。一方、ゼロトラストセキュリティモデルではすべてのアクセスを信頼せず、常に検証します。これにより、社内外の区別なく、どこからでも安全にアクセスできる環境が整うのです。

ゼロトラストセキュリティモデルでは、社外からのアクセスやBYOD※(Bring Your Own Device)環境に柔軟に対応でき、社員が自身のデバイスを使用する際も高いセキュリティを保てます。これにより、柔軟な働き方を実現しつつ、情報漏洩のリスク軽減が可能です。さらに、生産性や従業員満足度の向上も期待できます。

※BYOD:社員が自分の個人デバイス(スマートフォン、タブレット、ノートパソコンなど)を業務に使用すること

5. ゼロトラストセキュリティモデルの課題と対応策

ゼロトラストは、高度なセキュリティ対策と多くのメリットを持つ魅力的なセキュリティモデルです。

しかし、導入前に検討すべき課題もいくつか存在します。

- • アーキテクチャの複雑性

- • 可視性の欠如

- • 運用負荷

- • ベンダーロックイン

ゼロトラストセキュリティモデルを適用する際には、このような課題が存在することを考慮したうえで、具体的な検討を進めることが重要です。

(1)アーキテクチャの複雑性

アーキテクチャ(構成)の複雑性は、ゼロトラスト導入における大きな課題のひとつです。

ゼロトラストセキュリティモデルは、従来の境界型防御よりも複雑なアーキテクチャです。そのため、導入と運用のコストが高くなる可能性があることを考慮したうえで、導入を検討すると良いでしょう。

(2)トラフィックの可視性とパフォーマンスへの影響

暗号化されたトラフィックは、その内容を直接確認することが困難になるため、ネットワーク監視やトラブルシューティングプロセスが複雑になります。また、データの送受信時に追加処理が必要となるため、ネットワークパフォーマンスに影響を与える可能性があり、暗号化による遅延の影響を見極める必要があります。

これらの課題に対し、次のようなことを実施するとよいでしょう。

(3)運用負荷

ゼロトラストセキュリティモデルでは認証や認可の処理が増えるため、特に大規模な組織やトラフィックパターンが複雑な環境では、追加・変更にかかる運用負荷が高まります。

また、継続的な監視とメンテナンスも必要です。たとえば、ポリシーの管理・ログの分析・インシデント対応が求められます。

このような課題に対応するため、情報システム担当者の高度な専門知識を習得にかかる負担増加も想定されます。ゼロトラストセキュリティモデルの運用を成功させるには、担当者の負担軽減も重要なポイントです。一部の業務を外部に委託することも、有効な対策のひとつとして考えられます。

(4)ベンダーロックイン

ベンダーロックインは、特定のベンダーの製品やサービスに依存しすぎたために、他社製品との連携や移行が困難になる状態を指します。

ゼロトラストセキュリティモデルの設計及び実装負荷を低減するために、特定のベンダーソリューションに依存しすぎると、将来的な柔軟性や拡張性が制限されるリスクがあります。

ベンダーロックインのリスクは、次のような方法で軽減が可能です。

これらの方法を活用することにより、ベンダーロックインのリスクを解消しつつ、柔軟で効率的なゼロトラストセキュリティモデルを構築できるようになります。

6. まとめ

ゼロトラストセキュリティモデルは、「何も信頼しない」という概念のもとですべてのアクセスを常に検証し、情報資産を守ろうとするセキュリティモデルです。従来の「外部は危険、内部は安全」という境界型防御よりも、進化した攻撃手法やクラウドサービス、内部からの脅威、多様なデバイスへの対応といった点でセキュリティの強化が望めます。しかし、パフォーマンスや運用負荷への影響などの課題もあるため、自社システムにゼロトラストセキュリティモデルを適用した場合の具体的な運用について、十分検討するべきでしょう。

また、ゼロトラストセキュリティモデルのアーキテクチャは複雑化しやすいため、自社で設計・実装することが難しいケースも考えられます。このようなときには、セキュリティ対策に強みを持つ外部パートナーと連携し、自社に適したセキュリティモデルを構築していきましょう。

株式会社ノーヴィアス

代表取締役

米山 努

30年以上にわたるITセキュリティ分野でのコンサルティングとプロジェクトマネジメントを通じ、外資系金融機関や国内製造業、サービスプロバイダ、建設、ヘルスケアなど幅広い業界や規模のお客様のITレジリエンス体制強化に貢献。業務影響リスクに基づいた脅威分析や、特に人的リソースが限られている中堅・中小規模の企業における実践的な対策について定評がある。サイバーセキュリティやクラウド等の国際団体における資格試験問題や各種ガイドラインの策定、レビューにも参画。CISSP、CISM、CCSP、CCSK、PMP保持。

関連ページ

関連コラム